今天開始來到了《資通安全責任等級分級辦法》中的最後一個附件 —《資通系統防護基準》,此附件共分為 7 個構面(存取控制、事件日誌與可歸責性、營運持續計畫、識別與鑑別、系統與服務獲得、系統與通訊保護、資訊與資訊系統完整性)、29 項控制措施類別,機關於依照《資通系統防護需求分級原則》訂定資通系統的防護需求等級後,需依據此附件執行相對應的安全控制措施,且較高級別亦需執行較低級別的控制措施(例如高級亦需執行中、普級的控制措施)。

而技服中心於 2021 年 9 月發布、今年 9 月修訂了《資通系統防護基準驗證實務》主要目標是希望協助機關能依照《資通系統防護基準》的內容進行驗證,裡面針對的各項控制措施提供了解釋,以及驗證實務的參考,但本篇文章不會著重在如何驗證,而是會提出可能的實務作法。

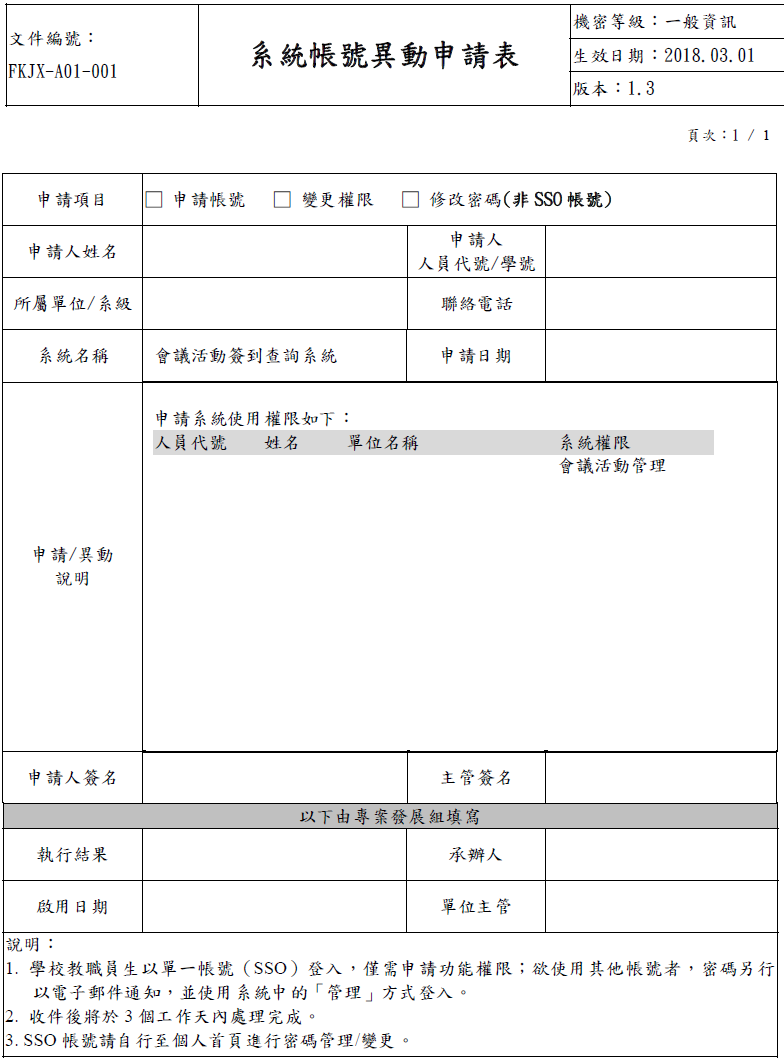

建立帳號管理機制,包含帳號之申請、建立、修改、啟用、停用及刪除之程序。

內容

機關需要訂定帳號管理程序,除緊急需求外,所有帳號異動應由業管人員提出異動申請,而非由系統管理員任意異動。

實務作法

採用帳號異動申請單進行帳號的申請、建立、修改、啟用、停用及刪除,電子或紙本皆可。

(來源:淡江大學 會議活動簽到查詢系統)

已逾期之臨時或緊急帳號應刪除或禁用。

內容

如有臨時或緊急需求帳號時,需訂定該帳號的使用期限,並且有檢查機制,將逾期的臨時帳號停用。

實務作法

帳號異動申請單內有帳號使用期限的欄位,並且由人工或系統檢查帳號狀態,將逾期帳號停用。

資通系統閒置帳號應禁用。

內容

具有檢查閒置帳號的機制,將過久未登入的帳號停用,並拒絕登入行為,需申請後才可以啟用。

實務作法

於帳號管理系統中,設定多久未登入即鎖定該帳號,以及在鎖定前通知帳號使用者。

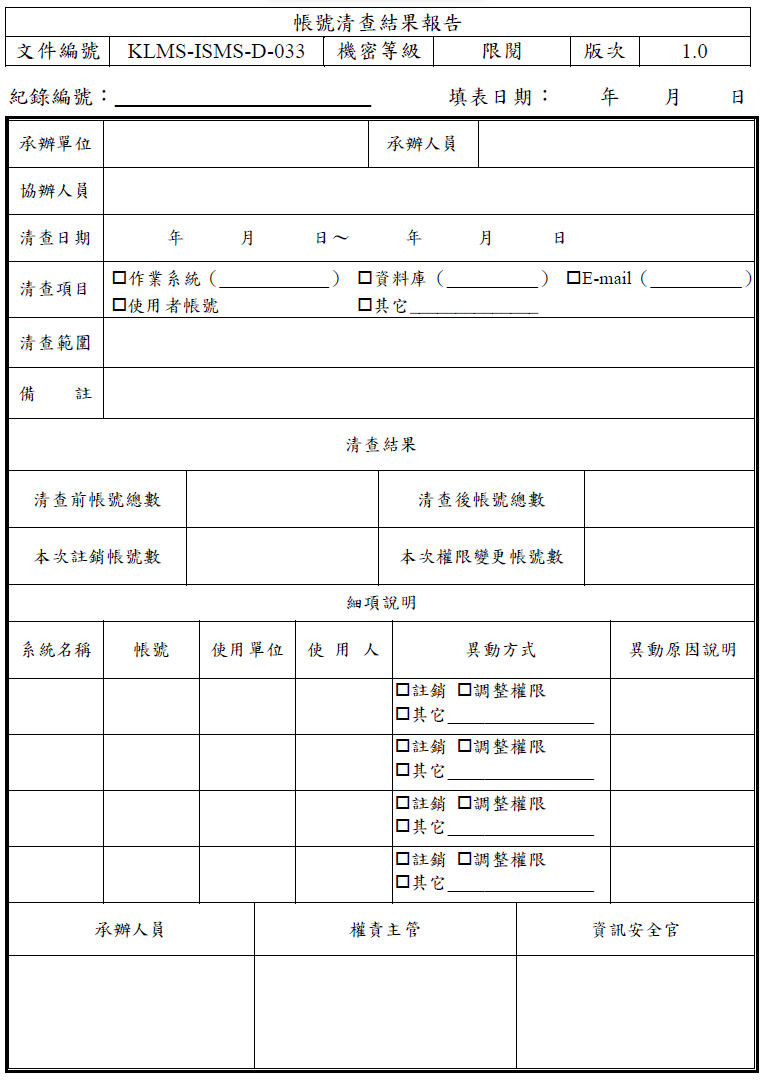

定期審核資通系統帳號之申請、建立、修改、啟用、停用及刪除。

內容

定期執行帳號清查,檢視帳號異動紀錄,以發現未經授權的異動行為。

實務作法

定期審查系統帳號異動紀錄,並製作帳號審查紀錄?

(來源:海大附中)

定義各系統之閒置時間或可使用期限與資通系統之使用情況及條件,達到限制時,系統應自動將使用者登出。

內容

需限制登入後的操作時間限制或時段限制,使用情況及條件的使用限制為帳號的使用限制,例如帳號類型與功能限制、操作時段限制、來源 IP、連線數等,並於達到限制後將該使用者登出。

實務作法

設定系統的 Session 過期時間,建議可使用開發框架內建的 Session 管理機制;如果為自行開發時,需要確認帳號登出後確實將 Session 資料作廢,以免使用者可利用瀏覽紀錄或「上一頁」功能回到登入狀態。

以 .NET 為例,可於 Web.config 檔案內加入以下程式碼:

<configuration>

<system.web>

<sessionState mode="InProc cookieless="true" timeout="20" />

</system.web>

</configuration>

應依機關規定之情況及條件,使用資通系統。

內容

依照系統的使用者類型,限制使用系統的條件,例如內部系統應可限制內部 IP 才可進行登入、後台管理系統限制從本機登入等。

實務作法

可以機關 AD 使用者的帳號登入系統,或是限制 IP 來源;以 Tomcat 為例,可以用 RemoteAddrValve 來限制來源 IP。

監控資通系統帳號,如發現帳號違常使用時回報管理者。

內容

監控系統帳號與平常使用者工作模式不符的行為,例如在非上班時間登入、存取機密資訊出現不正常流量、多次登入失敗等行為。

實務作法

採最小權限原則,僅允許使用者(或代表使用者行為之程序)依機關任務及業務功能,完成指派任務所需之授權存取。

內容

針對系統使用需求,僅給予使用者業務相關的必要權限。

實務作法

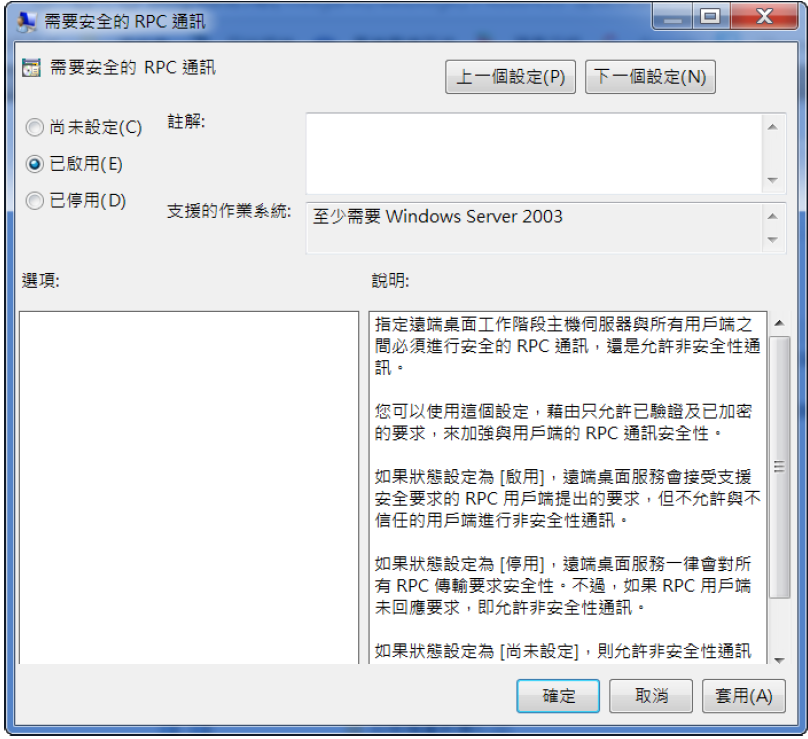

對於每一種允許之遠端存取類型,均應先取得授權,建立使用限制、組態需求、連線需求及文件化。

內容

指使用者透過非本地端網路與機關系統連線的行為,包含但不限於 HTTP(S)、SSH、RDP、VPN。

需將系統針對使用者類型,給予對應權限,以及訂有連線的條件,例如來源 IP、連線人數上限、開放時段等。

實務作法

使用者之權限檢查作業應於伺服器端完成。

內容

不應僅檢查前端使用者提供的資料,就給予權限。

實務作法

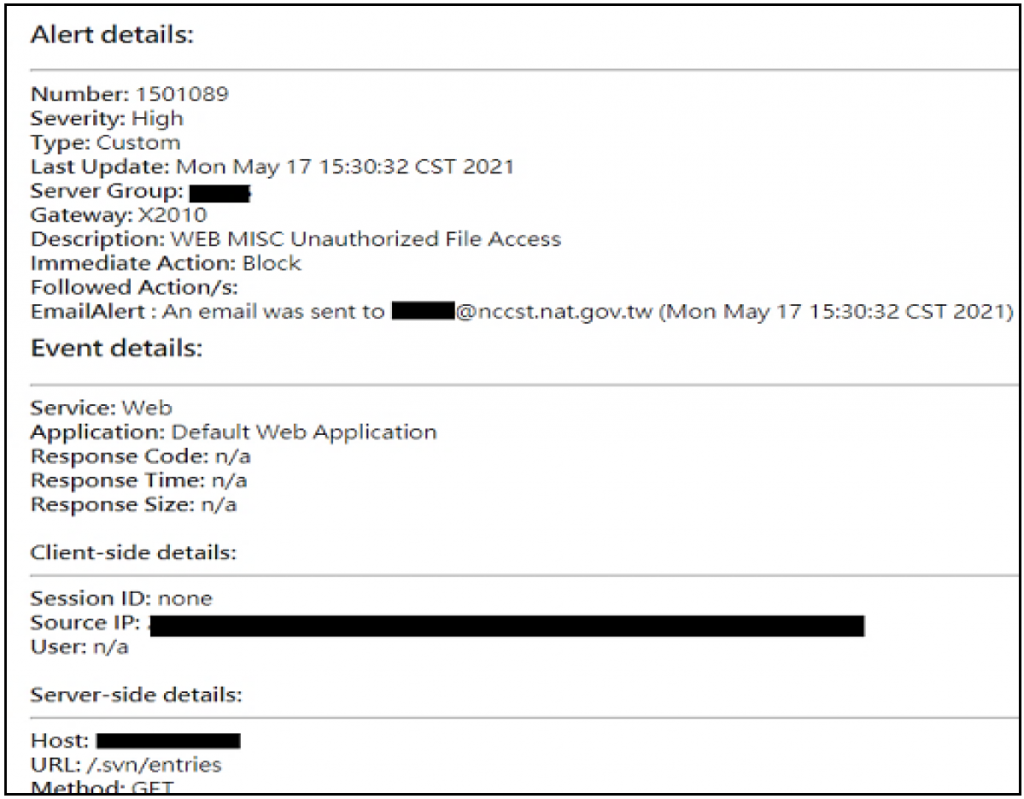

應監控遠端存取機關內部網段或資通系統後臺之連線。

內容

透過資安設備或服務,監控內網或系統後台的連線,以發現異常連線或攻擊行為。

實務作法

應採用加密機制。

內容

系統連線應進行加密。

實務作法

遠端存取之來源應為機關已預先定義及管理之存取控制點。

內容

需限制可遠端存取系統的來源、Port、Protocol 等連線限制。

實務作法